Strava binnen OSINT-onderzoeken

De afgelopen jaren hebben we vaker blogs voorbij zien komen waarin beschreven wordt hoe de fitness-app Strava (Strava.com) gebruikt kan worden binnen OSINT-onderzoeken. Zo schreef Nathan Ruser in januari 2018 al dat Strava via zogeheten “heatmaps” miljoenen GPS-punten van gebruikers online heeft gezet waarmee gevoelige locaties in kaart gebracht konden worden. Onderzoekscollectief Bellingcat wijdde hier in juli 2018 een artikel aan waarin beschreven wordt hoe via Strava en Polar werk- en privélocaties van militairen in kaart kan worden gebracht. Dit leidde in Nederlands zelfs tot kamervragen.

Inmiddels kunnen gebruikers via hun privacy-instellingen gelukkig hun locatiegegevens afschermen. Dit betekent dat activiteiten die door sporters als “privé” worden gemarkeerd, niet worden getoond. Maar veel sporters blijken als nog actief hun locatie te delen. Via https://www.strava.com/settings/privacy kun je als gebruiker namelijk onder andere instellen hoe jouw profiel, jouw activiteiten, jouw groepsactiviteiten en jouw “flyby’s” zichtbaar zijn. Daarnaast kun je ook de privacy-instellingen van zogeheten “local legends” wijzigen, kun je een privacy-zone instellen en kun je de zichtbaarheid van eerdere activiteiten aanpassen. Zet “flyby’s” alvast openbaar, deze heb je zometeen nodig.

Waar Strava voor de ene persoon een inbreuk vormt op de privacy en de operational security (OPSEC), vormt Strava voor de ander een bron van informatie. Zo schreef Sebastian Schramm op Keyfindings.blog in 2018 een artikel waarin wordt uitgelegd hoe Strava ingezet kan worden om getuigen van een incident in kaart te brengen. Aan de hand van een “segment” kun je namelijk in kaart brengen welke personen er actief zijn geweest op het segment, waarbij je kunt zien op welke datum dat is geweest. In dit artikel gaan we verder in op het zoeken van getuigen via Strava door zélf een fictieve hardlooproute te maken en door deze te uploaden op Strava.

Een fictieve route maken

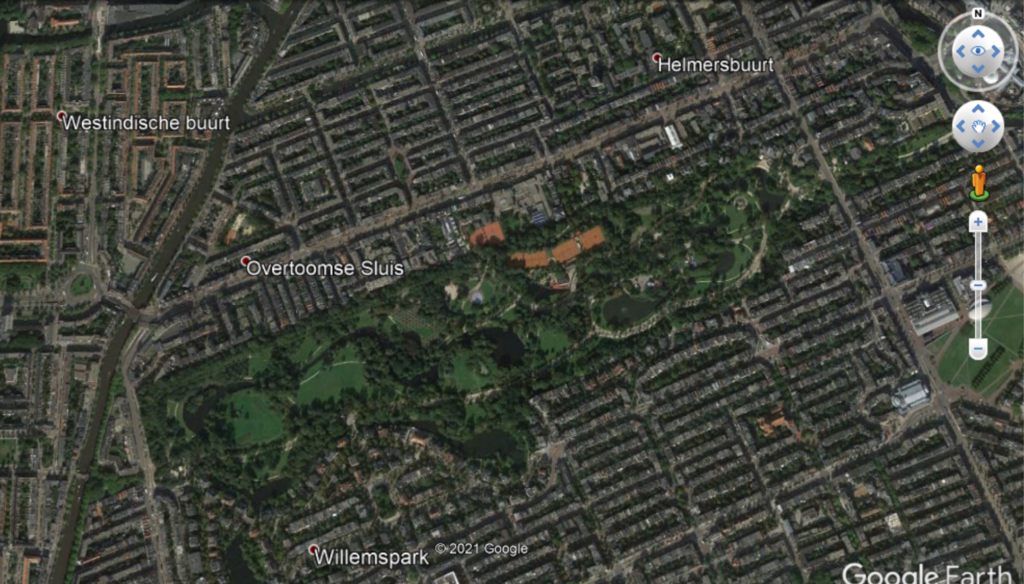

Om getuigen van bijvoorbeeld een incident in kaart te brengen hebben we twee dingen nodig. De eerste is de locatie van het incident en de tweede is het tijdstip waarop het incident heeft plaatsgevonden. In ons onderstaande voorbeeld doen we alsof er een incident heeft plaatsgevonden op 25 mei 2021 rond 12:30 in het Vondelpark in Amsterdam. Deze locatie zoeken we op in de desktopversie van Google Earth Pro.

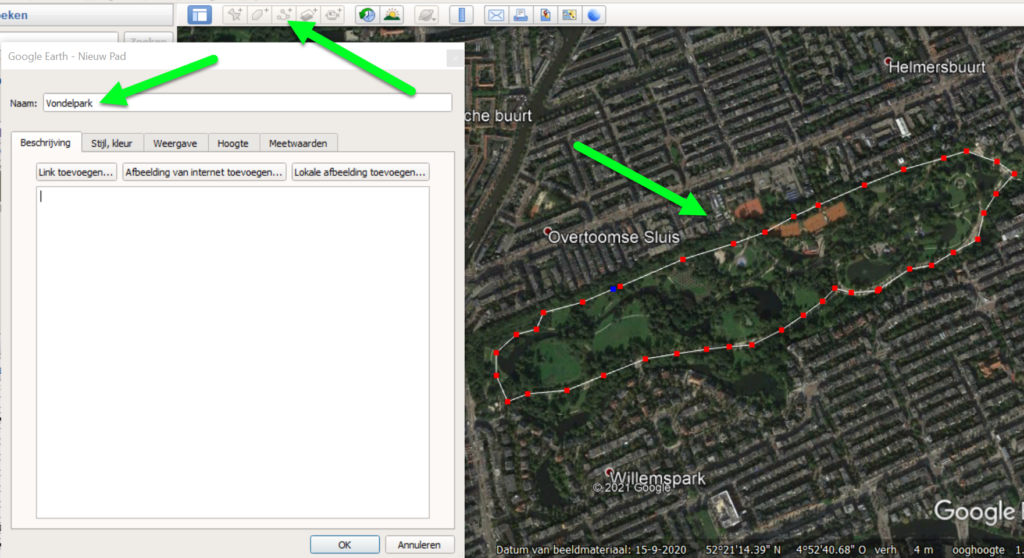

Vervolgens klikken we bovenin op “Pad toevoegen”, geven we een naam aan het aangemaakt pad en selecteren we met onze muis de route op de kaart.

Vervolgens zoek je in de linkerzijde onder het tabblad “Plaatsen” de route die je net hebt aangemaakt en sla je deze op als .kml-bestand. Het bestandstype “kml” is in dit geval een afkorting van “Keyhole Markup Language”. Dit is een opmaaktaal die veelal gebruikt wordt voor geografische data.

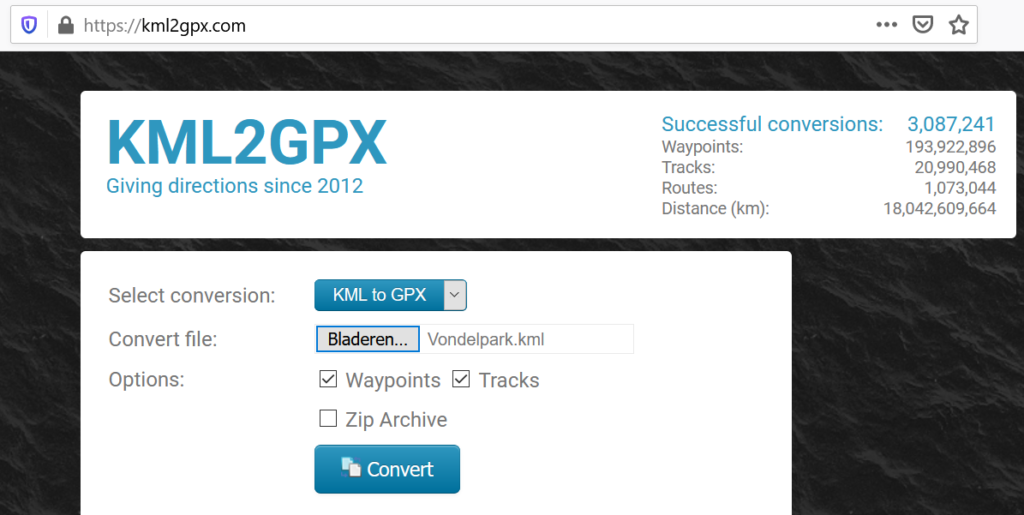

Omdat er op Strava enkel routes van de bestandstypen “.tcx”, “.fit” en “.gpx” geüpload kunnen worden, dien je het .kml-bestand eerst converteren naar een .gpx-bestand. Dat kun je bijvoorbeeld doen door gebruik te maken van de website https://kml2gpx.com/. Upload het .kml-bestand en klik op “Convert” om deze te converteren naar een .gpx-bestand. Sla het bestand vervolgens op.

Je hebt nu een .gpx-bestand aangemaakt dat je kunt uploaden naar Strava. Het bestand dat je hebt aangemaakt bevat echter alleen nog maar een door jou aangemaakte route op een locatie. Het is daarom nu van belang dat je “timestamps” toevoegt aan de route. Met andere woorden: je moet nog aangeven waar je precies op welk moment je hebt gelopen. Het toevoegen van timestamps kan bijvoorbeeld via de website https://gotoes.org/strava/Add_Timestamps_To_GPX.php. Upload jouw .gpx-bestand, vul de datum en het tijdstip van het incident dat je onderzoekt in en hou rekening met de tijdzone. Vul tot slot ook de snelheid in waarop je hebt gelopen en klik op “Upload”. Sla het nieuwe .gpx-bestand op.

De fictieve route uploaden

Nu je een route hebt aangemaakt en een tijdstip hebt toegevoegd, kun je het .gpx-bestand uploaden naar Strava. Log in met je (fake) account en klik achtereenvolgens op het plus-icoontje, op “Activiteit uploaden” en op “Bestand”.

Vul een titel in en vul eventueel ook wat overige gegevens in. Let er vervolgens op dat de route voor iedereen zichtbaar is. Sla de route vervolgens op.

Getuigen in kaart brengen

Nu je een fictieve route hebt aangemaakt en geüpload, is het tijd om te bekijken of je potentiële getuigen kunt vinden. In ons geval zoeken we naar personen die op 25 mei 2021 rond 12:30 in de buurt zijn geweest van het Vondelpark in Amsterdam. Om deze personen in kaart te brengen klikken we op “Flyby’s bekijken”. Staat deze knop er niet? Zorg dan dat jouw flyby’s openbaar gedeeld worden (stel dit in via de privacy-instellingen).

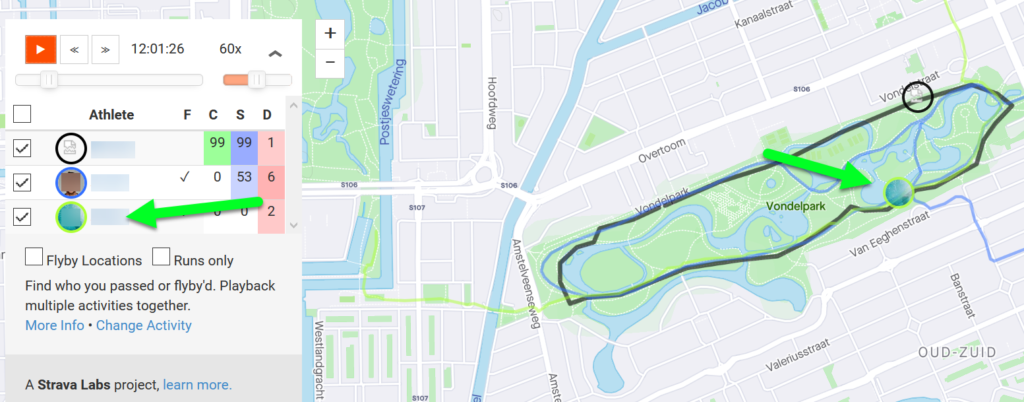

Bekijk vervolgens de resultaten. Zoals je in het onderstaande voorbeeld kunt zien zijn er in totaal twee andere hardlopers actief geweest op dezelfde route en hetzelfde tijdstip. Je kunt de route afspelen door op de play-knop te klikken. Hiermee kun je zien welke persoon op welke locatie was op een bepaald tijdstip. De derde persoon in ons voorbeeld is in eerste instantie niet direct zichtbaar. Dit komt doordat deze pas iets later op de route actief is. Je kunt vervolgens de betreffende persoon aanklikken om naar zijn of haar profiel te gaan om te achterhalen wie de betreffende persoon is.

Let op: tegenwoordig worden flyby’s van gebruikers niet meer standaard openbaar gedeeld. Dit betekent dat gebruikers op Strava zelf actief hun route moeten delen om deze vindbaar te kunnen laten zijn voor anderen. Ondanks dat we hierdoor waarschijnlijk minder personen te zien krijgen, kan deze techniek nog steeds van pas komen bij het in kaart brengen van getuigen van een incident. Soms is een beetje geluk ook nodig.

Meer weten?

In deze blogpost hebben wij u uitgelegd hoe u Strava kunt inzetten om getuigen van een incident in kaart te brengen. Heeft u vragen over dit artikel? Of heeft u toevoegingen? Laat het ons weten! Wilt u meer weten over onderzoek op Strava of andere sociale mediaplatformen? Bekijkt u dan onze OSINT-trainingen en onze OSINT-videodatabase.

1 Comment